Hace dos semanas, en una esplendorosa mañana de primavera, desplegamos nuestras redes por la costa de Florida, aunque esta vez no estábamos buscando peces.

Aparcamos un bote de motor de unos 5 metros en una laguna a unos 243 metros del jardín trasero del club Mar-a-Lago en Palm Beach, conocido como “la Casa Blanca de invierno”. Allí, apuntamos una antena inalámbrica de medio metro en dirección al club. En menos de un minuto, ubicamos tres redes wifi pobremente encriptadas. Hubiésemos podido, perfectamente, hackearlas en menos de cinco minutos, pero nos abstuvimos.

Unos días después, fuimos en coche hasta los jardines del Trump National Golf Club en Bedminster, en Nueva Jersey, con la misma antena, que apuntamos a la casa del club. Esta vez, identificamos dos redes wifi a las que, insistimos, cualquiera hubiese podido ingresar sin necesidad de una contraseña. Nosotros pudimos resistir la tentación.

También visitamos dos de las casas de retiro familiar del presidente Donald Trump: el Trump International Hotel en Washington D.C. y un club de golf en Sterling en Virginia. Nuestra inspección encontró redes wifi abiertas y débiles: impresoras inalámbricas sin contraseña, servidores con software desfasado y vulnerable, y páginas de acceso privado sin ninguna encriptación, lo que permite a una capa de acceso de datos que puede contener información delicada y confidencial.

Los riesgos que plantea esta seguridad tan laxa, dicen los expertos, va más allá del simple fisgoneo digital. Ataques sofisticados podrían aprovecharse de la vulnerabilidad de las redes wifi para controlar dispositivos como computadoras o smartphones y usarlos para grabar conversaciones que involucren a cualquiera de los que se encuentren en las instalaciones.

“Todas esas redes deben de estar siendo rastreadas por intrusos extranjeros, no solo por ProPublica [y Gizmodo]”, dijo Dave Aitel, director ejecutivo de Immuniti, Inc., una compañía de seguridad digital, cuando le comentamos qué habíamos encontrado.

Los fallos de seguridad no son inusuales en la industria hospitalaria, la cual —al igual que la mayoría de industrias y agencias del Gobierno— han visto incrementado el número de ataques cibernéticos recibidos. Sin embargo, estos fallos son mucho más preocupantes en lugares que visitan regularmente el presidente de los Estados Unidos, otros jefes de Estado y funcionarios públicos.

Los líderes de los Estados Unidos no pueden permitirse este tipo de vulnerabilidades. Como mostraron las campañas presidenciales de Estados Unidos y Francia, los hackers han explotado cada vez más las debilidades de los sistemas de seguridad de Internet con el objetivo de influir en las elecciones o en la política nacional. La semana pasada, ciberataques que utilizaban software robado de la Agencia Nacional de Seguridad paralizaron las operaciones en al menos una docena de países, afectando por ejemplo al Servicio Nacional de Salud del Reino Unido y al Ministerio del Interior de Rusia, entre otros.

Desde la elección, Trump ha recibido en sus propiedades al presidente de China, Xi Jinping; al primer ministro japonés, Shinzo Abe, y al político británico Nigel Farage. El problema de ciberseguridad que descubrimos podría permitir que esos debates diplomáticos —así como otras conversaciones sobre temas confidenciales— puedan ser escuchados y grabados por los hackers.

La Organización Trump aplica “las mejores prácticas en ciberseguridad”, dijo la portavoz Amanda Miller. “Como casi cualquier otra compañía hoy en día, somos atacados rutinariamente por ciberterroristas cuyo único objetivo es infligir daño a los grandes negocios americanos. Aunque no comentaremos asuntos específicos de seguridad, confiamos en los pasos que hemos dado para proteger nuestro negocio y salvaguardar nuestra información. Nuestro equipo trabaja diligentemente para implementar la mejor clase de firewall y plataformas de protección con monitoreo constante las 24 horas del día”.

La Casa Blanca no brindó ningún comentario pese a nuestras constantes solicitudes.

Las propiedades de Trump han sido hackeadas anteriormente. El año pasado, la cadena de hoteles Trump pago $50,000 para resolver los cargos presentados por el fiscal general de Nueva York en torno a que no había explicado debidamente la pérdida de más de 70,000 números de tarjetas de crédito y 302 de seguridad social. Los fiscales, por su parte, alegaron que el sistema de tarjetas de crédito del hotel fue “el blanco de un ciberataque” debido a su deficiente seguridad. Finalmente, la compañía acordó reforzar este sistema, aunque no estamos seguros si es que las vulnerabilidades que encontramos significan una violación de ese acuerdo. Un portavoz del fiscal general de Nueva York prefirió no hacer comentarios.

Nuestra experiencia también indica que es fácil obtener acceso físico a las propiedades de Trump, al menos cuando el presidente no se encuentra en ellas. Como lo ha reportado anteriormente Politico, los clubes y hoteles Trump están pobremente resguardados. Fuimos en coche hasta el frente de Mar-a-Lago y aparcamos un bote cerca. Fuimos en coche hasta cerca del campo de golf de Bedminster, y también al parking del campo de golf en Sterling en Virginia. Nadie nos hizo pregunta alguna.

Tanto el presidente Obama como el presidente Bush en ocasiones vacacionaban en un refugio presidencial más tradicional: el campamento militar Camp David. Las computadoras y redes allí y en la Casa Blanca son administradas por la Agencia de Sistemas de Información de Defensa (DISA, en inglés).

En 2016, los militares gastaron $64 millones en el mantenimiento de las redes de la Casa Blanca y Camp David, y más de $2 millones en “soluciones de defensa, personal, técnicas y las mejores prácticas para defender, detectar y mitigar amenazas cibernéticas” que intenten hackear sus redes.

Incluso después de gastar millones de dólares en seguridad, la Casa Blanca admitió en 2015 que fue hackeada por Rusia. Tras el hackeo, la Casa Blanca reemplazó todos sus sistemas informáticos, según una persona conocedora de la materia. A todos los empleados que trabajan en la Casa Blanca se les dice que “hay gente que constantemente está mirando lo que hacen”, dijo Mikey Dickerson, quien dirigió el Servicio Digital de los Estados Unidos durante período de Obama.

En comparación, Mar-a-Lago presupuestó $442,931 para seguridad en 2016 —poco más del doble que la cuota de membresía para un nuevo miembro del club—. La Organización Trump se negó a decir a cuánto ascienden los gastos específicos de Mar-a-Lago en lo que respecta a seguridad digital. El club, que según el último reporte cuenta con 500 miembros que pagan anualmente $14,000 cada uno, asignó $1,703,163 para toda su administración el año pasado, de acuerdo con los documentos archivados en una demanda de Trump contra el Condado de Palm Beach, en un esfuerzo por evitar que los vuelos comerciales sobrevuelen Mar-a-Lago. La demanda fue desestimada, pero la Administración Federal de Aviación (FAA en inglés) actualmente restringe vuelos sobre el club cuando el presidente está allí.

No queda claro si es que Trump se conecta a estas redes inseguras cuando visita las propiedades de su familia. Cuando viaja, al presidente se le provee de un equipo de comunicación portátil que es totalmente seguro. Por ejemplo, Trump rastreó el ataque militar a una base aérea en Siria el mes pasado desde una sala de crisis en Mar-a-Lago con un equipo de vídeo seguro.

Sin embargo, Trump ha celebrado reuniones importantes en espacios públicos dentro de sus propiedades. La más famosa es la que tuvo en febrero con el primer ministro japonés, con quien discutió en el patio de Mar-a-Lago sobre una prueba de lanzamiento de misil de Corea del Norte. En el curso de esa semana en febrero, la cuenta en Twitter del presidente posteó 21 tweets desde un móvil Android. Un análisis realizado por un sitio web especializado en este sistema operativo mostró que Trump ha usado la misma marca de móvil desde 2015. El dispositivo que usa es un modelo antiguo que no está aprobado por la Agencia de Seguridad Nacional (NSA en inglés) para uso clasificado.

Fotos de Trump y Abe tomadas por unos comensales en aquella ocasión provocaron que cuatro senadores demócratas preguntasen a la Oficina de Responsabilidad Gubernamental (GAO en inglés) que investigue si las comunicaciones electrónicas eran seguras en Mar-a-Lago.

En marzo, la GAO accedió a abrir una investigación al respecto. Chuck Young, un portavoz de esa oficina, dijo en una entrevista que el trabajo se encontraba en “las etapas iniciales”, y no ofreció un tiempo estimado de cuándo se podría contar con un reporte completo.

Entonces, decidimos probar la ciberseguridad de los lugares preferidos de Trump.

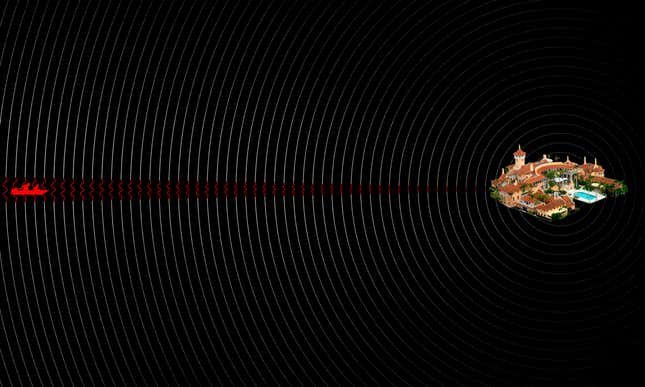

Nuestra primera parade fue Mar-a-Lago, un club campestre de Trump en Palm Beach, Florida, donde el presidente pasa la mayoría de los fines de semana desde que asumió el cargo. Conduciendo por el club, captamos la señal de una impresora y escáner que había estado accesible desde febrero de 2016, según una base de datos públicas de redes wifi.

Una impresora abierta puede sonar inocua, pero es muy útil para los hackers: les permite desde captar todos los documentos enviados al dispositivo hasta infiltrarse a toda la red.

Para prevenir este tipo de ataques, la Agencia de Sistemas de Información de Defensa, que protege a la Casa Blanca y otras redes militares, prohíbe expresamente la instalación de impresoras desde las cuales cualquiera pueda conectarse desde una red externa. También advierte acerca del uso de impresoras que incorporan otras funciones, como la de enviar fax. “Si un atacante obtiene acceso a la red a través de uno de estos dispositivos, se queda expuesto a una amplia gama de software malicioso”, advierte la agencia en su guía de seguridad.

Pudimos, también, detectar un router mal configurado y sin encriptar, lo que potencialmente dejaría la puerta abierta para los hackers.

Para obtener una mejor vista, rentamos un bote y lo piloteamos hasta divisar el club. Allí, captamos señales de la red inalámbrica del club, tres de las cuales estaban protegidas con una débil y pasada de moda forma de encriptación conocida como WEP. En 2005, un agente del FBI, públicamente, quebró este tipo de encriptación en solo minutos.

En comparación, los militares limitan la fuerza de la señal de las redes en lugares como Camp Davis y la Casa Blanca; de esa manera, son inalcanzables desde un coche que pasa por ahí. Requiere, además, que las redes inalámbricas usen la más fuerte forma de encriptación disponible.

Desde nuestros escritorios de Nueva York, pudimos determinar que la página web del club alberga una base de datos con una página de inicio de sesión insegura que no está protegida con encriptación estándar. Estos formularios de acceso son considerados un riesgo severo, de acuerdo con la Agencia de Sistemas de Información de Defensa.

Sin encriptación, los espías podrían fisgonear en la red hasta que un empleado del club se registre, y luego robar su nombre de usuario y contraseña. Luego, podrían descargar una base de datos que podría incluir información sensible sobre los miembros del club y sus familias, según un vídeo publicado por el proveedor de software del club.

Esto es “malo, muy malo” dijo Jeremiah Grossman, jefe de Seguridad Estratégica para la firma de ciberseguridad SentinelOne. “Supongo que los datos ya han sido robados y los sistemas, comprometidos”.

Unos días después, llevamos nuestro equipo a otro club Trump en Bedminster, Nueva Jersey. Previo a su toma de mando, Trump entrevistó a candidatos para los puestos más altos de la administración, incluyendo a James Mattis, actual secretario de Defensa.

Conducimos por una carretera de tierra hasta cerca de los campos de golf y detectamos dos redes wifi abiertas: “TrumpMembers” y “WelcomeToTrumpNationalGolfClub”, las cuales no pedían contraseña de acceso.

Este tipo de redes permite que cualquiera con el alcance suficiente recoja toda la actividad en Internet no encriptada que esté ocurriendo en el lugar. Esto podría, en sitios inseguros, incluir nombres de usuarios, contraseñas y correos electrónicos.

Robert Graham, un experto en ciberseguridad de Atlanta, Georgia, dijo que los hackers pueden usar el wifi abierto para encender remotamente los micrófonos y cámaras de los dispositivos conectados a la red. “Lo que estás describiendo es la típica seguridad de hotel”, nos dijo, pero “es muy preocupante” que un atacante pueda escuchar conversaciones sensibles en materia de seguridad nacional.

Dos días después de que visitamos el club Bedminster, Trump llegó para pasar allí el fin de semana.

Luego visitamos el Hotel Internacional Trump en Washington D.C., donde el presidente a veces cena con su yerno y asesor Jared Kushner, cuyas responsabilidades van desde la diplomacia en Oriente Medio hasta la renovación de la burocracia federal. Decidimos examinar las redes desde un Starbucks ubicado en el sótano del hotel.

Desde ahí, vimos que había dos redes wifi en el hotel, protegidos por lo que se conoce como un portal cautivo. Estas pantallas de inicio de sesión son usualmente utilizadas en aeropuertos y hoteles para asegurarse de que solo los clientes que hayan pagado puedan acceder a la red.

Sin embargo, obtuvimos acceso a las dos redes simplemente digitando “457” en la casilla de número de habitación. Como dimos un número de habitación, el sistema asumió que éramos huéspedes. Antes de cerrar sesión, buscamos la dirección de IP pública del hotel.

Desde nuestro escritorio en Nueva York, pudimos también ver que el hotel está usando un servidor que es accesible desde la Internet pública. Este servidor utiliza un software que fue lanzado hace casi 13 años.

Finalmente, visitamos el Trump National Golf Club en Sterling, Virginia, donde el presidente suele jugar golf. Desde el estacionamiento, pudimos reconocer tres redes inalámbricas encriptadas, un móvil inalámbrico encriptado y dos impresoras con acceso wifi libre.

El sitio web del club Trump está administrada por una compañía llamada Clubessential, ubicada en Ohio. Ofrece de todo, desde administración back-office y comunicación de socios hasta reservas de campos de golf y habitaciones.

En una presentación realizada el 2014, un director de una compañía de ventas advirtió que la industria del club, en su totalidad, es “demasiado laxa” para administrar y proteger las contraseñas. Ha habido un “incremento en el número de ataques a sitios web de clubes en los últimos dos años”, de acuerdo con el experto. Clubessential “realizó [una] auditoría de seguridad en la industria del club” y “encontró que miles de documentos con información sensible de los clubes estaban expuestas en Internet”, por ejemplo, la “lista de socios y trabajadores, así como su información de contacto, actas de juntas, estados financieros, etc.”.

A pesar de todo, la compañía de software del club ha configurado un servidor con una capa de acceso de datos a la que se puede llegar desde Internet, y cuya encriptación está configurada incorrectamente. Cualquiera que alcance la página de inicio recibe una advertencia de que la encriptación está rota. En su documentación, la compañía aconseja a los administradores del club que ignoren esta advertencia y se registren a pesar de todo. Eso significa que cualquiera que fisgonee en la conexión desprotegida puede interceptar las contraseñas de los administradores y obtener acceso al sistema entero.

La compañía también publica en línea, sin una contraseña, muchos de los ajustes predeterminados y nombres de usuarios para su software. Es decir, en esencia, proporciona una hoja de ruta para cualquier intruso.

Clubessential rechazó hacer algún comentario.

Aitel, el CEO de Immunity, dijo que los problemas de las propiedades de Trump difícilmente podrán arreglarse: “Una vez que estás en un nivel bajo en lo que respecta a seguridad, es difícil desarrollar un sistema de red seguro. Tienes que, básicamente, empezar desde cero”.

Este historia surge de una colaboración entre Gizmodo Media Group Special Projects Desk y ProPublica.